使用麦克风声卡录音录制或播放音频时的爆裂声、咔哒声、嗡嗡声等等噪音的消除

基本要求:

- 使用 Audition(Studio One)等宿主软件,录制语音的时候,不开开启太多的应用程序,降低电脑运行负载。并且给宿主软件提供 16 G 左右的内存空间,至少 8 G。

- 录音时,声卡缓冲区大小设置 128 或者 512,若电脑 CPU 强悍,还可以设置为更小的内存数,用来降低监听延迟。

- 编辑时,声卡缓冲区大小设置 1024。若缓冲区太小,加载很多音频插件,会出现霹雳巴拉的杂音。

禁用不使用的声卡

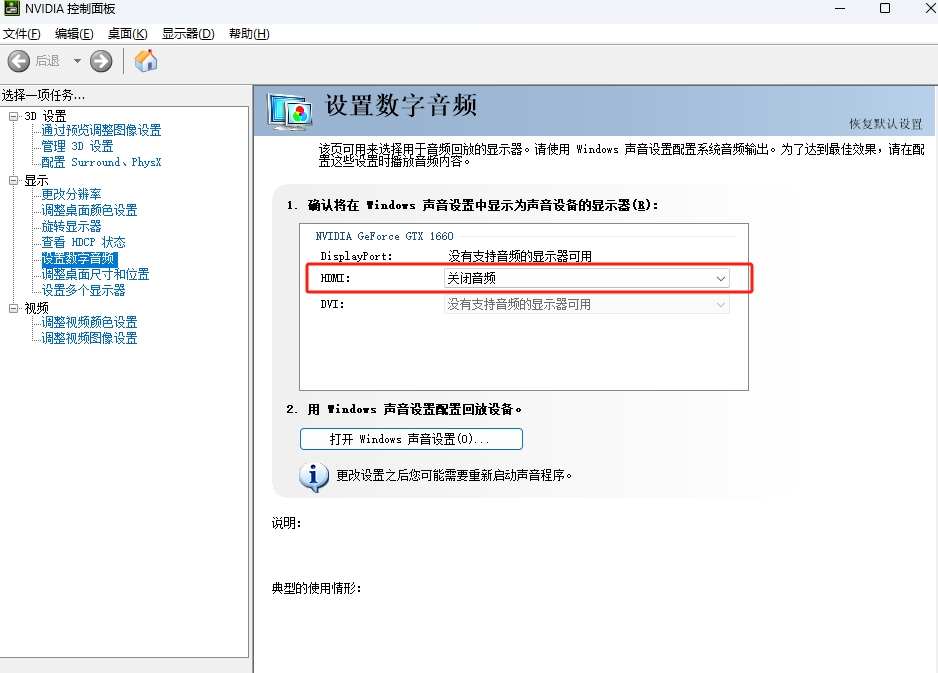

一般主板上都有个集成声卡,也叫板载声卡,例如 Realtek High Definition Audio。另外,若配置的是独立显卡,例如 NVIDIA GeForce GTX 1660 独立显卡,此显卡芯片中,有集成声卡 Nvidia High Definition Audio,通过 HDMI 接口,将声音输出到显示器上携带的扩声器上。

- Realtek High Definition Audio:主板上的集成声卡驱动程序。

- Nvidia High Definition Audio:独立显卡中的集成声卡驱动程序。

由于录音,已经配置独立声卡 RME Babyface Pro FS,使用此声卡,那么上面的那两个声卡,也就用不到了,其驱动程序也没必要安装,因为有时候会发生相互干扰而产生爆音。所以在安装完毕显卡驱动程序 NVIDIA GeForce GTX 1660 之后,再安装 NVIDIA 显卡优化程序(GeForce Game Ready)的时候,不安装声卡驱动(HDMI NVIDIA High Definition Audio),因为用不到,有时候还会产生电磁干扰而爆音。

在 NVIDIA 控制面板关闭此音频设备。

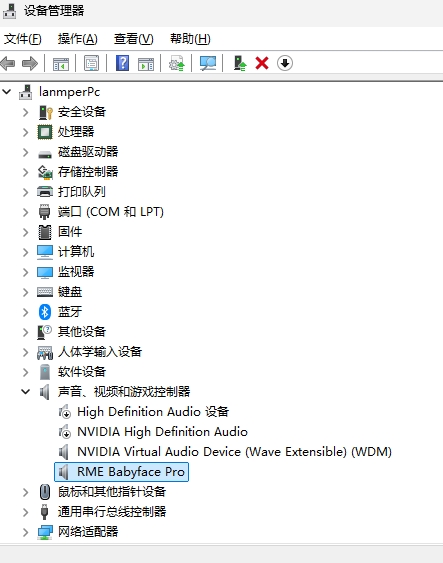

禁用不使用的声卡设备

【控制面板】→【设备管理器】,双击鼠标左键展开“声音、视频和游戏控制器”这一项,这一项下都是声卡。禁用不使用的声卡设备。

- 英伟达的虚拟音频设备(NVIDIA Virtual Audio Device(WDM))。

- 英伟达集成的声卡(Nvidia High Definition Audio),禁用此设备。

- 主板上的集成声卡(Realtek High Definition Audio),禁用此设备。

- 娃娃脸独立声卡( RME Babyface Pro),保留使用此设备,录音以及电脑中播放的声音都使用此独立声卡,传送给监听音量以及监听耳机。

让 USB 接口一直工作,防止意外断开

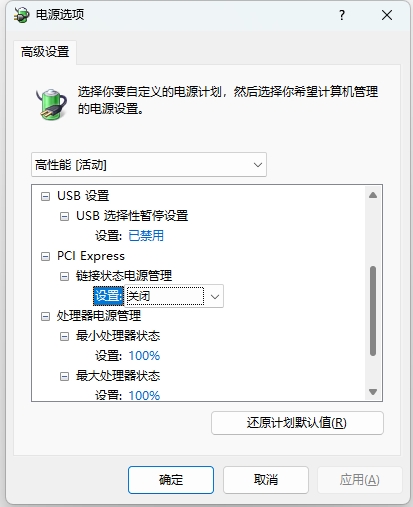

电源开启高性能模式

声卡链接电脑一般是 USB 端口,关闭节省电源,为 USB 一直供电,从而让声卡不会被意外断开链接。

【控制面板】→【电源选项】→选择【高性能】

为“关闭显示器”和“让计算机进入睡眠状态”都选择“从不”,然后保存修改。然后打开“高级电源设置”:

- 展开“USB 设置”,禁用“USB 选择性暂停设置”。如果您有笔记本电脑,将出现两个选项。'电池'和'插入'。为两者选择禁用。

- 展开“PCI Express”,关闭“链接状态电源管理”。如果声卡链接电脑使用的 type-C 接口,设置此项。

- 展开“处理器电源管理”,将最小和最大进程状态设置为 100%。如果您有笔记本电脑,将出现两个选项。'电池'和'插入'。为两者选择禁用。

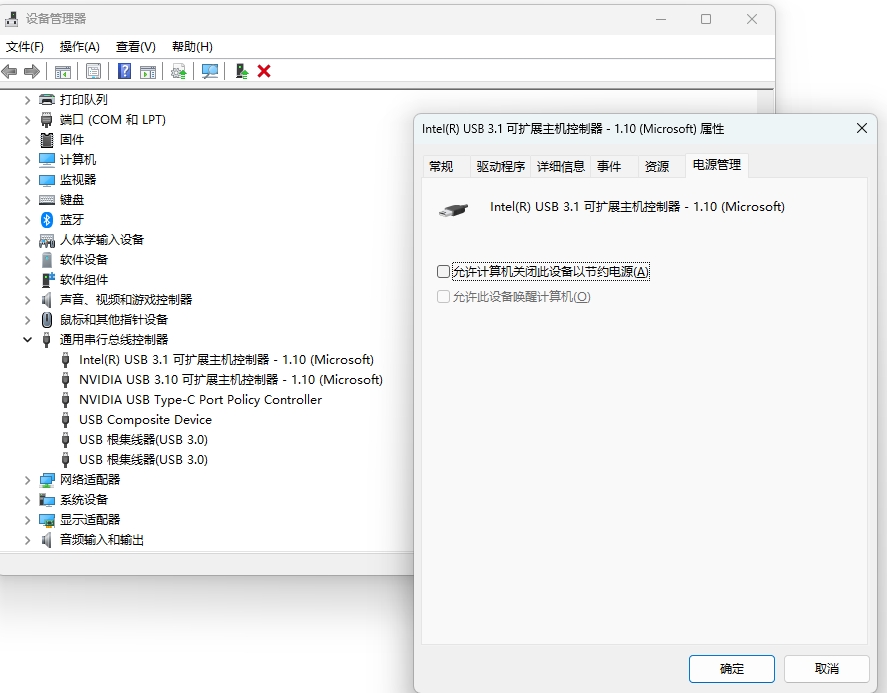

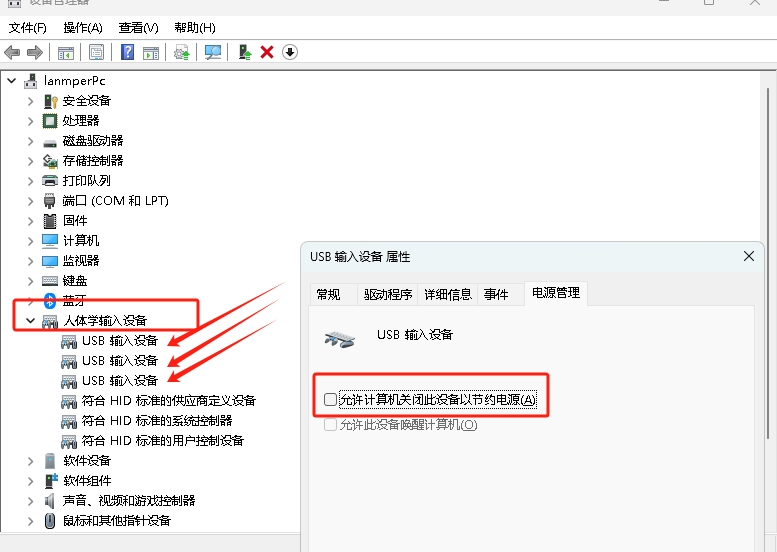

USB 电源管理设置

优化了电脑使用 USB 端口的方式

【控制面板】→【设备管理器】→【通用串行总线控制器】

右键单击第一个条目并选择属性,打开“电源管理”,取消选择选项:“允许计算机关闭设备以节省电源”。

将步骤 3 – 5 应用于每个条目。

【控制面板】→【设备管理器】→【人体学输入设备】→【USB 输入设备】

右键单击每个条目并选择属性,打开“电源管理”,取消选择选项:“允许计算机关闭设备以节省电源”。

在 BIOS 中禁用“C-State”

Intel C-State Tech是 Intel 的节约能耗,基于 Intel 组件基础上的一项深度节能技术。这一技术在 BIOS 中可以设置使用或是不使用。可以通过BIOS的升级选择是否在BIOS中是否有这一选项。此技术有独立的控制标准,具体的控制由 BIOS 来定。操作系统运行到耗能高,或 CPU 的使用频率高等时候此项功能可对能耗和CPU核心进行适当的调节,以达到节约能耗的目的。

这里以华硕主板的 UEFI BIOS为例。进入到 BIOS 后,进入 Advanced Mode(高级模式)

切换到Advanced(高级设置)选项卡,进入 CPU Configuration(CPU 设置)

找到并进入CPU - Power Mangement Control (CPU 电源管理控制)

找到 CPU C-state 选项,下拉选择 Disabled (禁用)

最后,按 F10 键,保存并重启电脑,选择 OK,即可保存刚刚的 BIOS 设置。

首先在CPU技术设置选项中,找到“Intel Turbo Mode Tech”选项,有的主板可能会显示“Intel Turbo Boost Tech”,设置为开启,这样睿频加速技术就开启了。除此之外,在主板BIOS界面开启睿频功能也是很重要的。

要得到完全开启处理器睿频功能,C-STATE是CPU的电源管理功能,它会根据CPU的负载来管理CPU的能耗,和睿频加速技术结合,在运行单线程应用时,C-STATE会关闭或降低其他核心的能耗,把这些能源加到执行程序的核心上,从而能平衡个别处理器核心睿频时带来的功耗增幅。

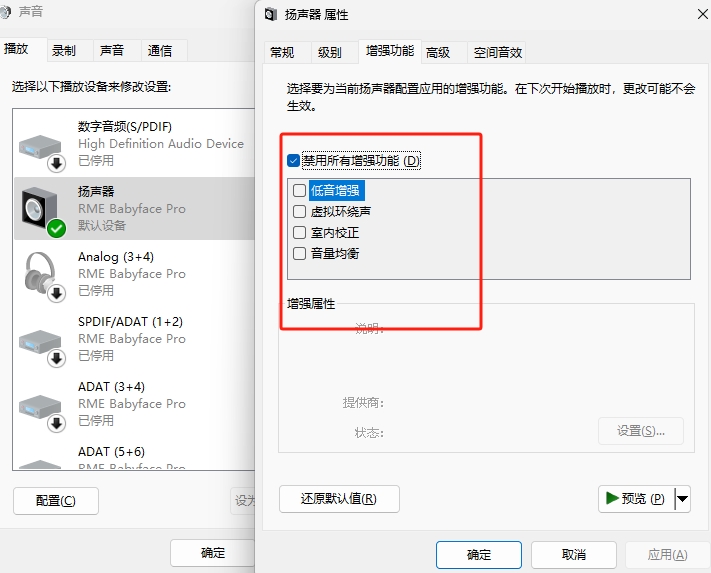

设置录制播放

使用独立声卡 RME Babyface Pro Fs,连接麦克风录制,连接监听音箱播放。

【控制面板】→【声音】→【播放】。把 RME Babyface Pro 设置为默认播放设备,并且点击【属性】——【增强功能】——禁用所有增强功能。禁用其他的播放,并且卸载其声卡驱动。

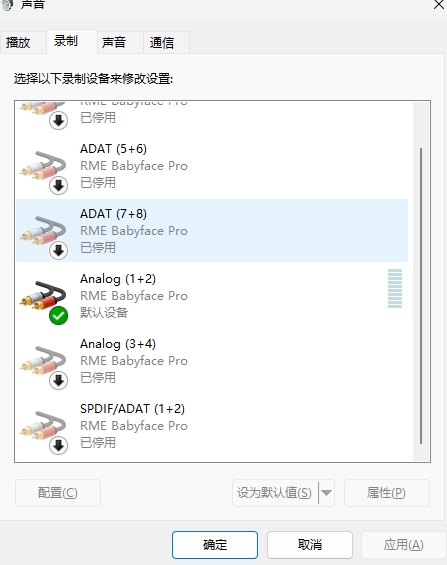

【控制面板】→【声音】→【录制】。录音设备选择 RME Babyface Pro 中的 Analog(1+2),再禁用其他录音设备。

【控制面板】→【声音】→【录制】。然后选择正在使用的麦克风,然后点“属性”

选择“增强功能”,禁用增强效果。

选择“高级”,取消选中“允许应用程序独占控制此设备框”(现在这两个框都将被禁用)。然后点击“应用”,“确定”。

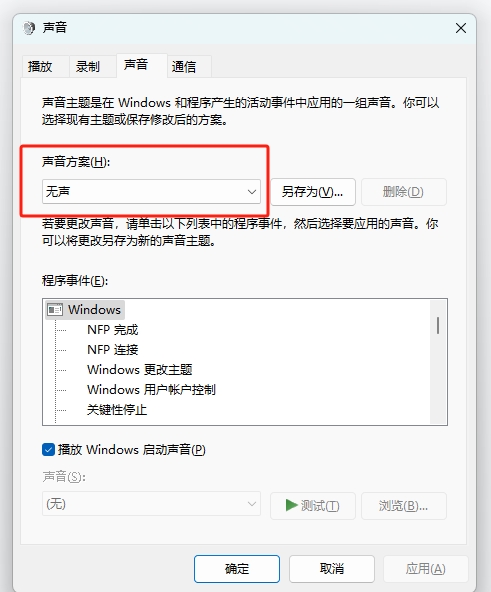

在【声音】选项卡那,选择【声音】,把声音方案改为“无声音”。然后点击“应用”,“确定”。

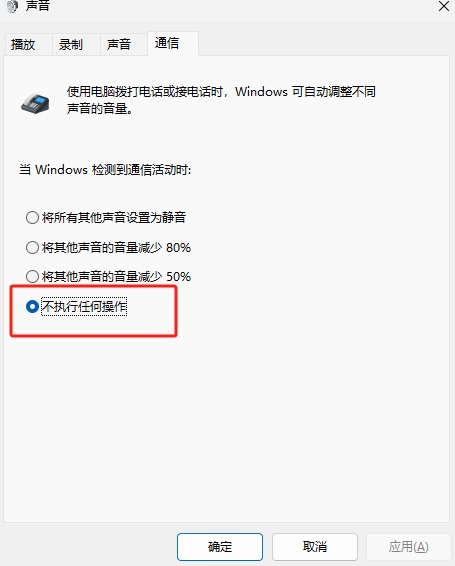

在【通信】选项卡那。当 windows 检测的通信活动时,选择“不执行任何操作”,然后点击“应用”,“确定”。

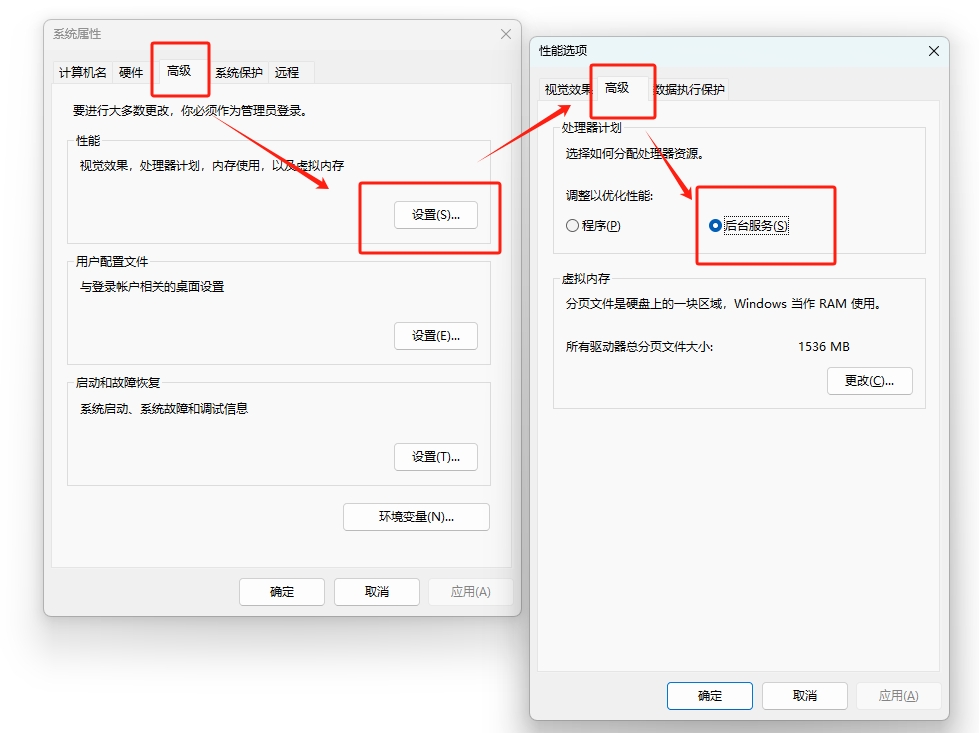

将处理器调度设置为“后台服务”

【控制面板】→【系统】→【高级系统设置】,然后转到“高级”选项卡,单击“性能”下的“设置..”以打开“性能选项”窗口。

转到“高级”选项卡并将处理器调度设置为“后台服务”

单击“应用”,然后单击“确定”。

提升声卡程序运行的优先等级

【任务管理器】→【详细信息】。找到自己声卡的程序。我使用的是独立声卡RME Babyface Pro FS。TotalMixFX.exe和firefaceusb.exe,优先等级设置为“高”。

注意:此功能,再重启电脑后,会失效。需要在开始录制之前,重新设置。

参考资料:https://www.bilibili.com/read/cv15360675/?spm_id_from=333.999.0.0/

https://www.bilibili.com/video/BV1Br421s7us/?spm_id_from=333.788.recommend_more_video.1&vd_source=cc7416167db84cd6d43e8649bb917b79